1.冰蝎

冰蝎(behinder)是一款动态二进制加密网站管理客户端。也叫做webshell管理工具,第一代webshell管理工具"菜刀"的流量特征非常明显,很容易被安全设备检测到。所以"冰蝎"应运而生。

冰蝎(behinder)客户端基于JAVA,冰蝎(behinder)兼容jdk范围为jdk6-jdk8,可以跨平台使用,最新版本为v4.0.5,兼容性较之前的版本有较大提升。主要功能为:基本信息、命令执行、虚拟终端、文件管理、Socks代理、反弹shell、数据库管理、自定义代码等,功能非常强大。

冰蝎(behinder是一款基于Java开发的动态加密通信流量的新型Webshell客户端。加密 Webshell 正变得日趋流行。由于通信流量被加密,传统的 WAF、IDS 设备难以检测,。冰蝎其最大特点就是对交互流量进行对称加密,且加密秘钥是由随机数函数动态生成,因此该客户端的流量几乎无法检测。冰蝎目前最新版本为v4.0.6,包括虚拟终端、Socks代理、文件管理、反弹shell、数据库管理等强大的功能,方便部署使用,本任务以冰蝎(behinder)软件应用为主,通过本任务应当能够掌握冰蝎(behinder)常用的功能。

在安装冰蝎(behinder)前建议关闭windows10所带的Defender防火墙以及安装的其它防火墙(如360安全卫士,火绒等)。

我们使用的版本是4.0.6,所以对于靶场php的版本也有要求。E模块素材中,虚拟机目录里有两个文件,一个是dc5,另外一个是Ubuntu1604.需要Ubuntu1604。在这个系统中搭建dvwa,他们的版本比较高。

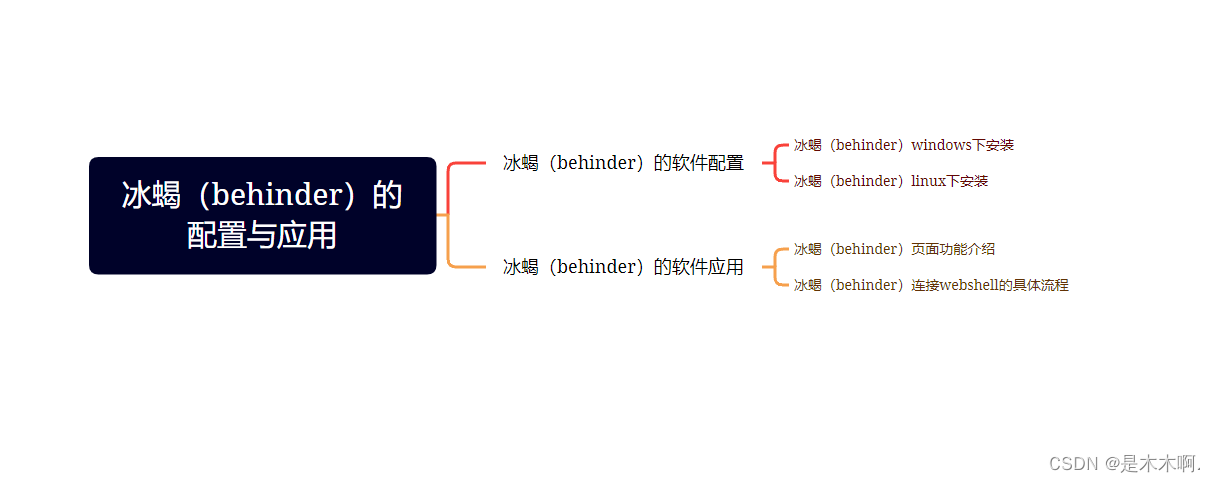

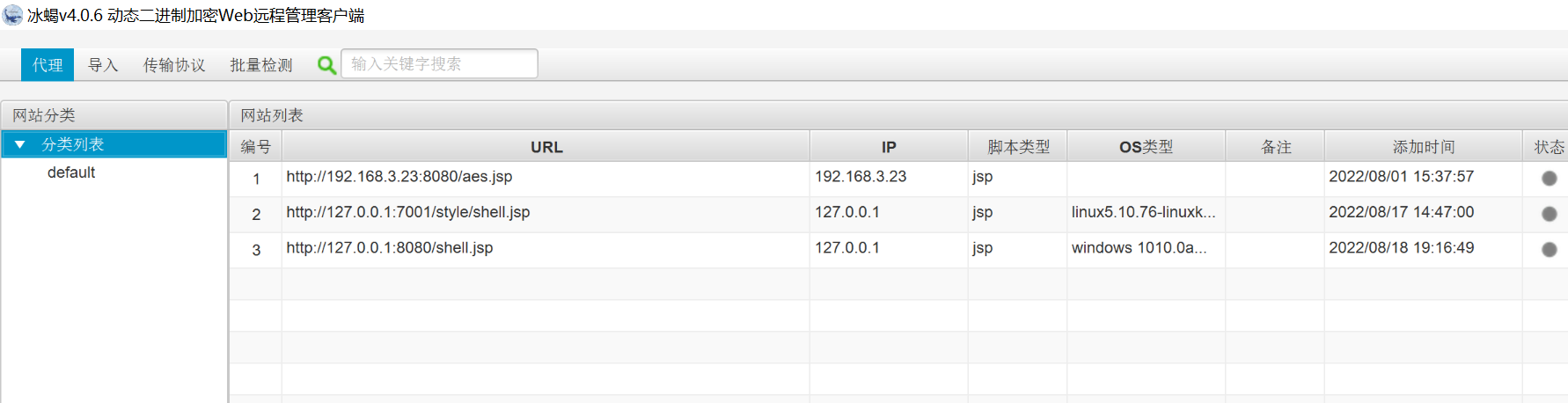

冰蝎(behinder)主要包含以下模块,具体如图所示:

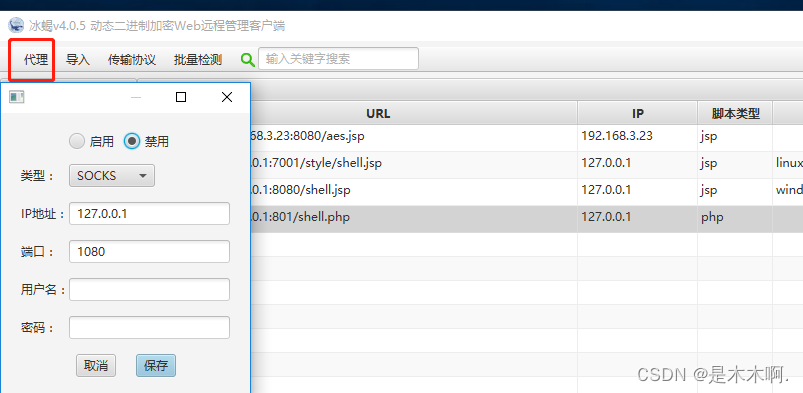

- 代理。HTTP和socks代理,突破自身ip限制,绕过互联网封锁

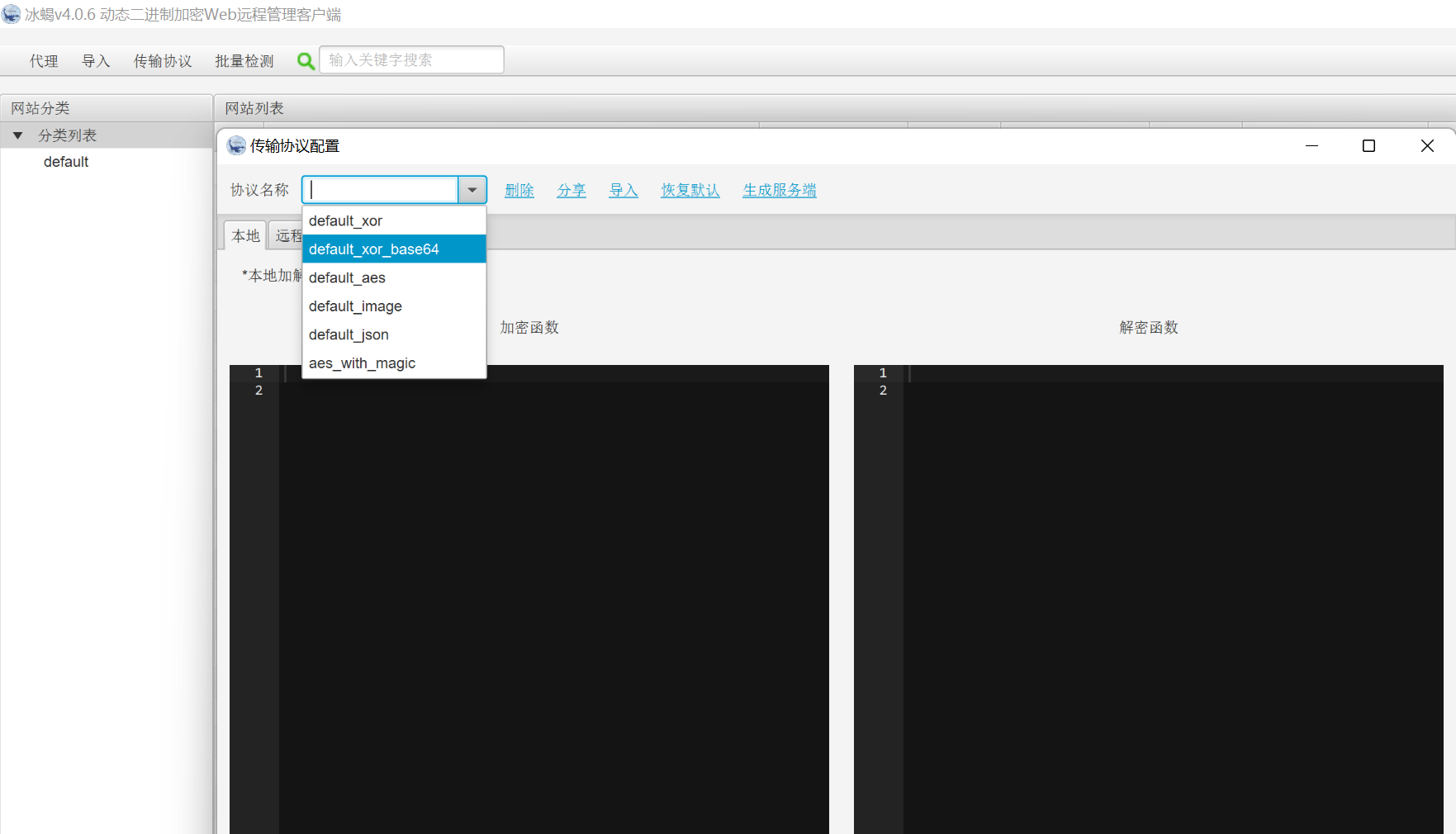

- 传输协议。可以进行自动木马生成和自定义编写木马,自定义编写的时候需要修改key值,编写自定义密码,自动生成的木马则使用默认密码不需要手动输入

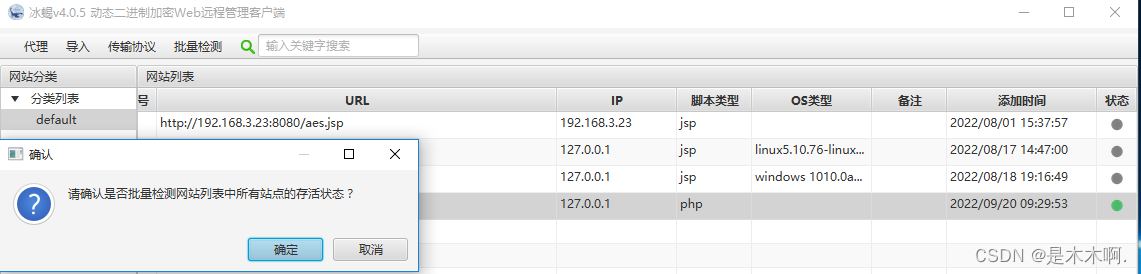

- 批量检测。可以批量检测已添加列表中的站点是否存活

- 文件管理。可以看到当前所管理的客户端的所有文件,以及文件路径和内

- 反弹shell。就是控制端监听在某TCP/UDP端口,被控端发起请求到该端口,并将其命令行的输入输出转到控制端

- 数据库管理。可以连接访问当前被控制的客户端的数据库。

- 平行空间。可以探测当前网段存活主机数量,可以进行端口扫描,ssh扫描

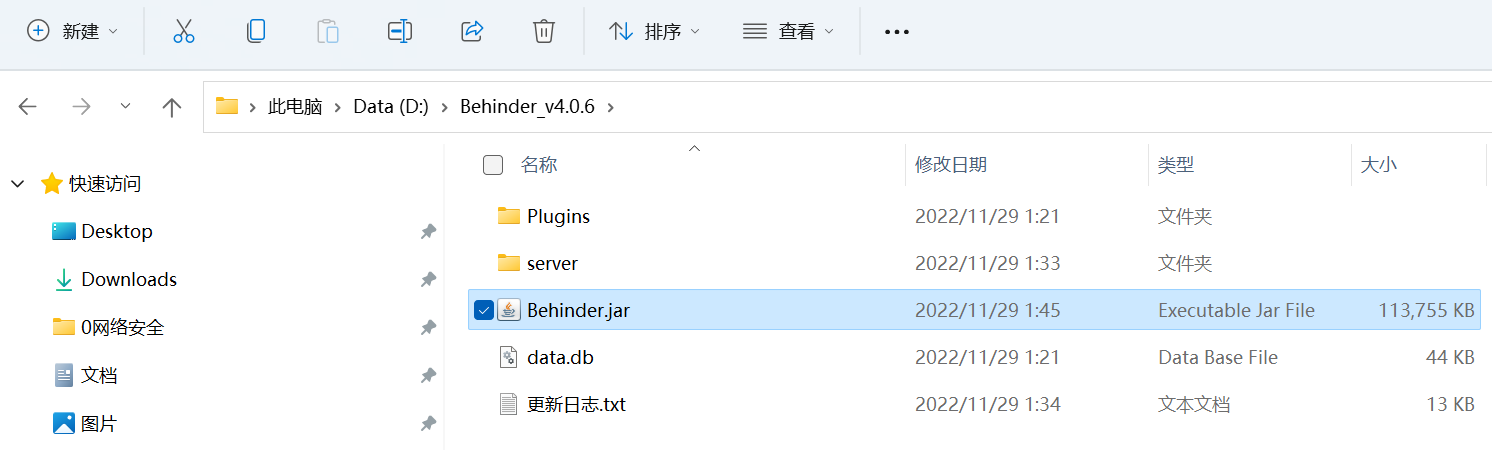

生成木马,之前版本的冰蝎(behinder)都自带木马,4.0版本之后需要自己生成,生成的木马会自动存放在新建的server目录下,具体操作步骤如下:

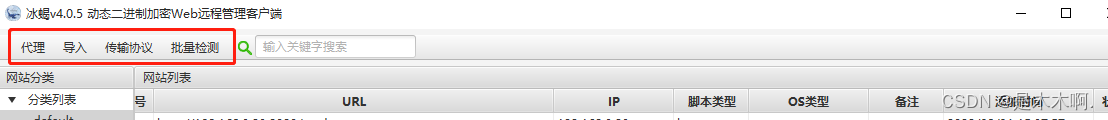

1.打开下载好的文件夹,找到并点击运行最新版的冰蝎(behinder)

2.启动界面如下图所示

3.点击传输协议,选择想使用的协议

4.点击生成服务端

5.可以设置代理

6.可以批量检测网站列表中所有站点的存活状态

7.连接webshell进行远程管理

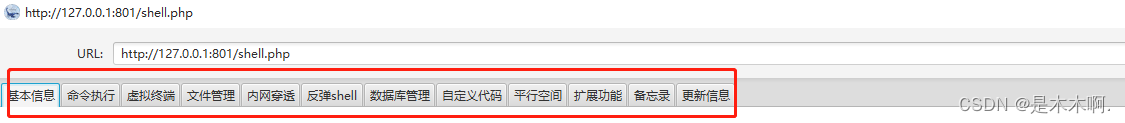

将生成的shell文件上传到目标网站。

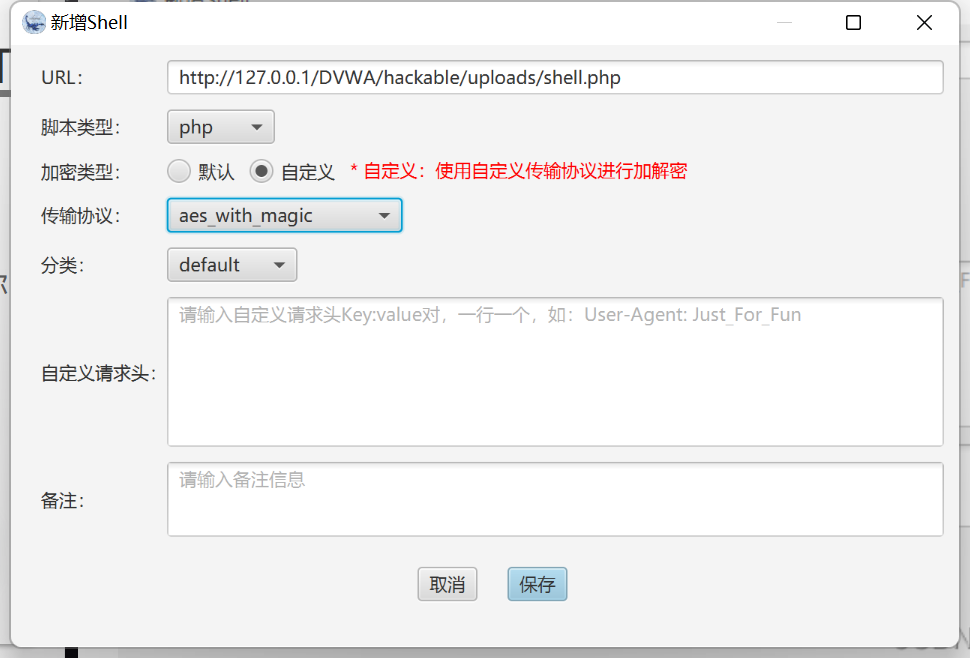

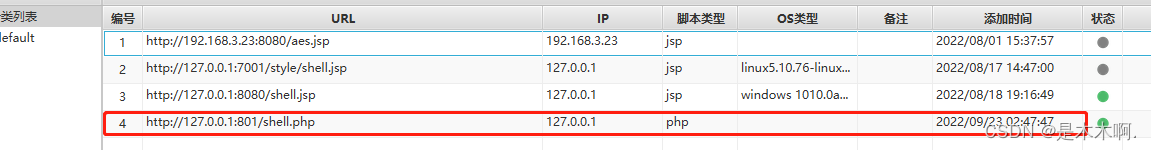

在冰蝎(behinder)主界面中右键点击进行添加,输入已经上传webshell的URL和木马文件名,传输协议和木马生成时选择协议一致,因为冰蝎(behinder)生成的webshell是默认密码,所以在连接的时候不需要手动输入密码。

8.找到新添加的URL列表,双击进行连接

注意的问题:新版本的冰蝎连接phpstudy的网站时,需要新版的php,旧版的连接会失败!!

所以,尝试Ubuntu下的DVWA的连接是可以的,而本机的phpstudy失败了!

冰蝎webshell免杀参考文档:

2.哥斯拉

哥斯拉启动比较慢,需要等待一会儿!

1.Godzilla介绍

这里介绍可以直接看作者的对软件的介绍,这里就不复述了。

2.Godzliia下载与安装

2.1.Godzilla下载

github下载

2.2.运行环境

这里自己提前准备一下这些运行环境,不过正常安装各类软件的话,这些应该都不需要安装,就会存在自己的电脑上。

1)JavaDynamicPayload -> java1.0及以上

2)CShapDynamicPayload -> .net2.0及以上

3)PhpDynamicPayload -> 4.3.0及以上

4)AspDynamicPayload -> 全版本

2.3.Godzilla安装

2.3.1.执行文件

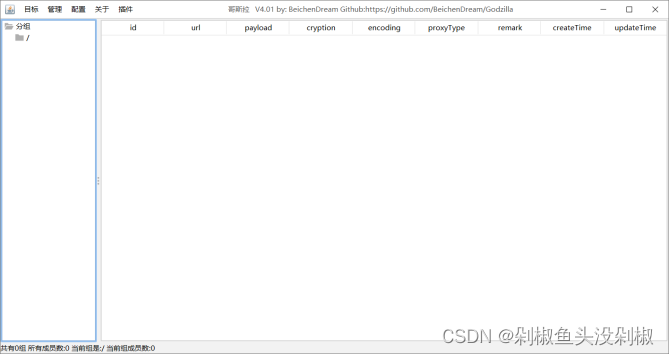

这里只需要执行一下godzilla.jar文件,就会自动生成一个data.db数据库存放数据。

在这里插入图片描述

2.3.2.安装完成

与其说安装,还不如说直接是免安装的,打开就可以执行,前提是运行环境需要准备好,这里如果不确定有没有运行环境,可以先执行,若正常执行了,就OK了,若不行在去排查。

3.Godzliia使用

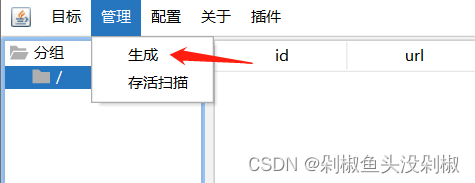

3.1.1.生成木马

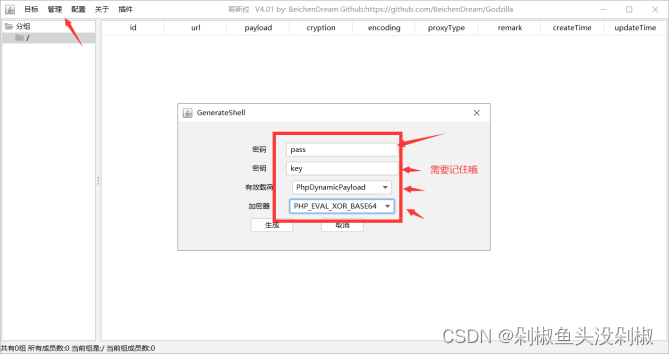

流程:输入密码>密钥>有效载荷>加密器

简单来说生成木马需要先设置密码和密钥然后选有效载荷,在载荷中有PHP、JAVA、ASP、CSHAP,在选择好载荷后,就需要选择加密器了,至于加密形式可以参考作者的解释。这里我选择密码和密钥默认的,载荷选择PHP的,加密选择php的base64。这里一定要记住自己的选择,后面需要用到。

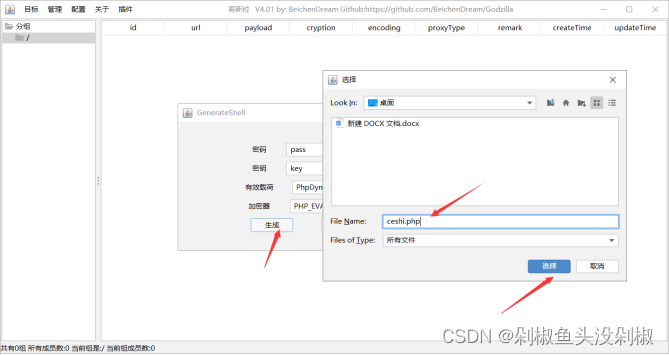

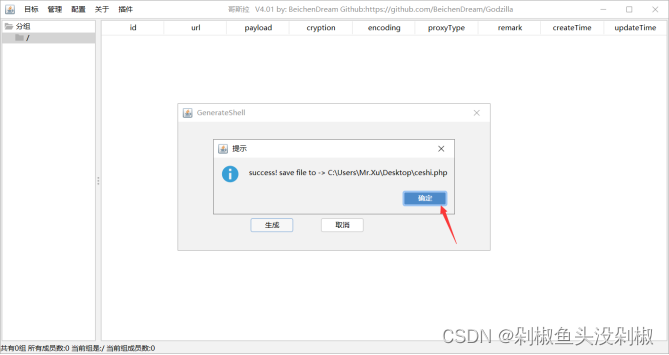

3.1.2.存储木马

在选择好后,点击生成木马,然后就会让你选择一个保存位置,并且设定文件名称。

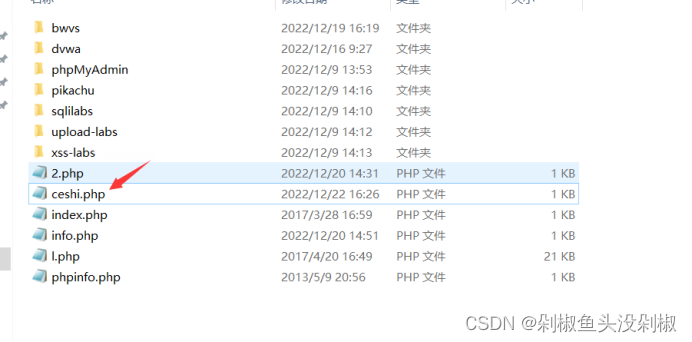

3.1.3.放入木马

这里我就不找实例进行测试了,直接放入我的虚拟机。

在这里插入图片描述

3.1.4.访问木马

这里我就测试了一下木马是否能够正常访问,然后输入一个pass=phpinfo();就显示了php配置文件,当然你也可以不访问。

3.1.5.连接木马

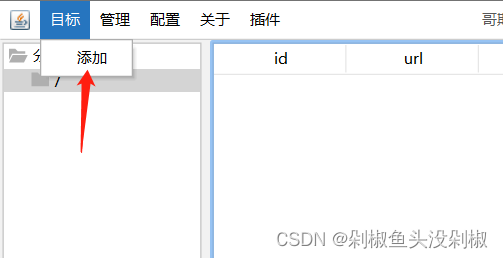

这里就正式开始连接木马,首先我们需要点击目标进行添加。

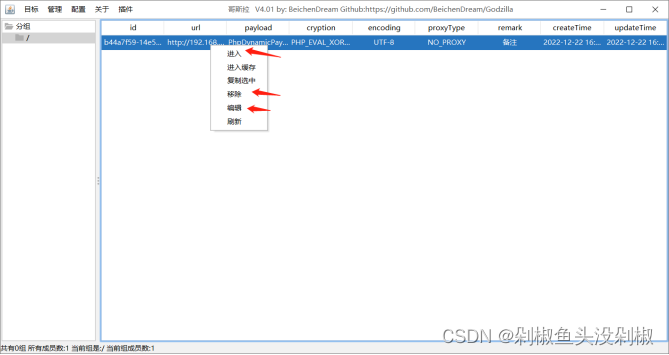

URL需要输入刚刚访问的连接地址,当然不同情况下访问的URL肯定也是不同的,所有需要自己判断。密码、密钥、有效载荷、加密器均需要和生成木马时填入的内容要保持一直,不能有错,否则无法连接成功。 至于其他的,正常情况下不需要修改。

3.1.6.测试连接

当出现success!的时候就证明测试连接成功,当然这个是测试连接,不建议不使用测试连接就直接添加,不然会误以为成功了,实则是未成功。当测试成功后就可以点击添加了。

3.1.7.连接进入

右击shell然后就可以选择进入了。

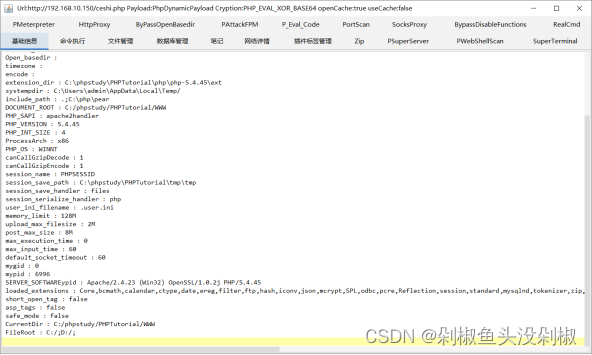

在窗口中存在很多的功能可以自行了解一下。

3.2.Godzliia特性

为什么我放着冰蝎、蚁剑还有什么冰蝎不用而要用你的哥斯拉?

1)哥斯拉全部类型的shell均过市面所有静态查杀

2)哥斯拉流量加密过市面全部流量waf

3)哥斯拉的自带的插件是冰蝎、蚁剑不能比拟的

静态免杀就不说了,工具放出来之后可能会免杀一段时间就不行了,当然随便改改就能继续过

E:\软件安装包\包含了蚁剑、冰蝎和哥斯拉。