一、项目背景

1、企业需求1)企业网络等保合规要求安全的使用网络2)监测和抵御黑客网络攻击3)管控企业员工的网络访问行为4)分公司或出差员工安全接入到总部内网5)安全的发布服务器到外网

1)企业网络等保合规要求安全的使用网络

2)监测和抵御黑客网络攻击

3)管控企业员工的网络访问行为

4)分公司或出差员工安全接入到总部内网

5)安全的发布服务器到外网

2、需求分析下一代防火墙支持6000+应用层协议识别和流量控制、应用层包过滤(ASPF)、访问控制、状态合法性检测、地址转换(NAT)、黑白名单、虚拟专用网(VPN)

在多出口场景下可根据多种负载均衡算法(如带宽比例、链路健康状态等)进行智能选路、负载均衡、安全域划分等,在大多数场景下,一台设备可以代替传统防火墙、流控、负载均衡等多台网络设备

下一代防火墙支持6000+应用层协议识别和流量控制、应用层包过滤(ASPF)、访问控制、状态合法性检测、地址转换(NAT)、黑白名单、虚拟专用网(VPN)

在多出口场景下可根据多种负载均衡算法(如带宽比例、链路健康状态等)进行智能选路、负载均衡、安全域划分等,在大多数场景下,一台设备可以代替传统防火墙、流控、负载均衡等多台网络设备

二、环境初始化

环境准备

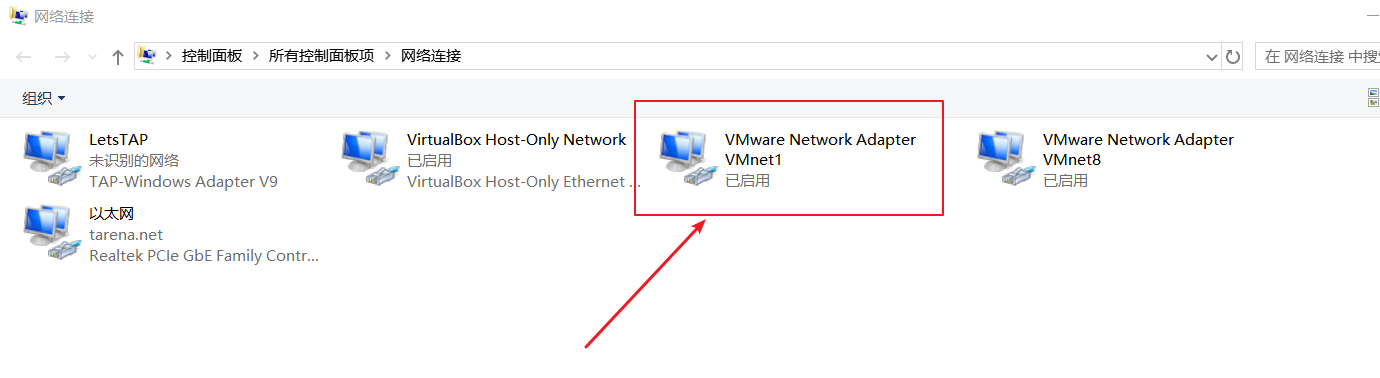

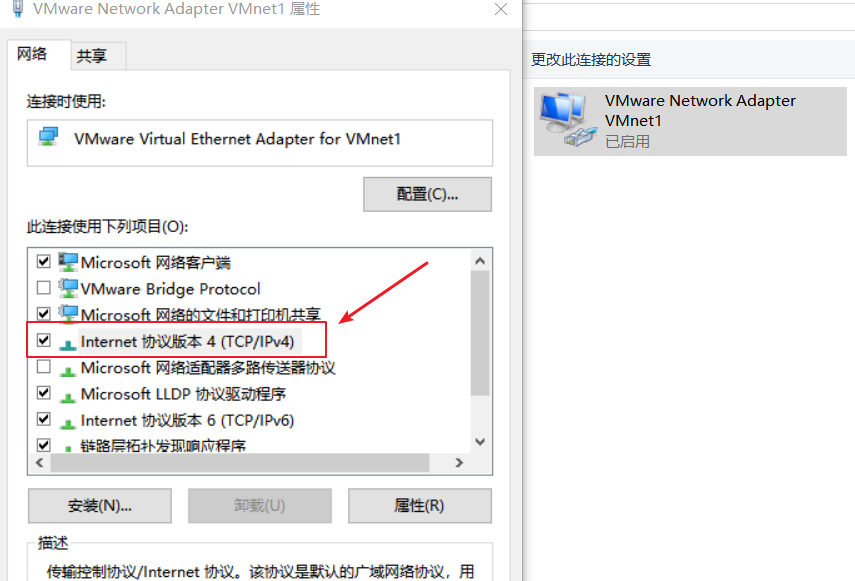

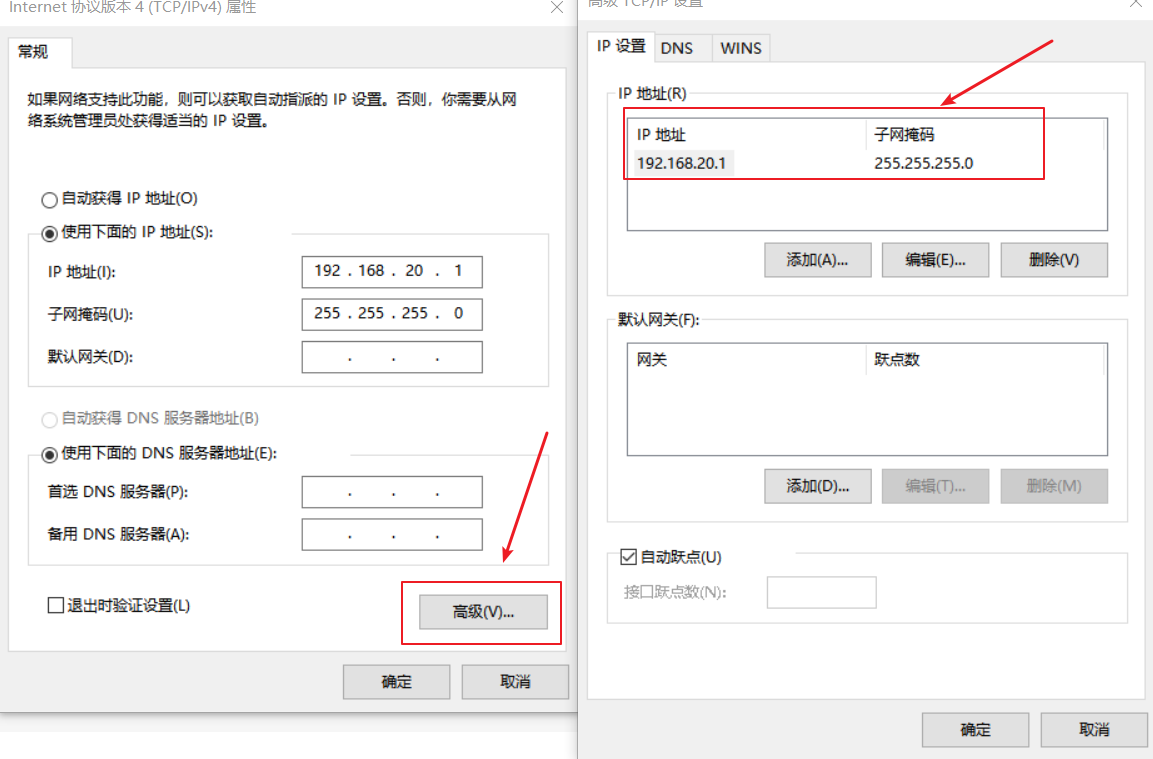

1.在本机找到适配器VMNET1,设置VMNET1 IPv4地址,高级选项中添加IP:192.168.20.1 255.255.255.0

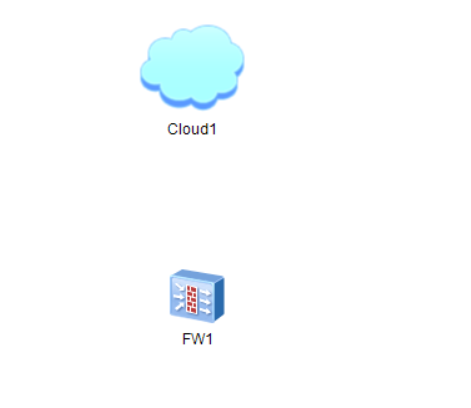

配置防火墙1)打开eNSP,添加防火墙USG6000v和Cloud(网云)

2)配置防火墙Username: admin //默认用户名admin

Password: Admin@123 //默认密码

The password needs to be changed. Change now? [Y/N]: y //强制修改密码

Please enter old password: Admin@123 //输入原密码

Please enter new password: admin@123 //输入 新 密码

Please confirm new password: admin@123 //重新输入 新 密码

<USG6000V1> u t m

<USG6000V1> sys

[USG6000V1] web-manager timeout 1440 // web管理界面超时退出时间 1440分钟

[USG6000V1] int g0/0/0

[USG6000V1-GigabitEthernet0/0/0] ip add 192.168.20.100 24

[USG6000V1-GigabitEthernet0/0/0] service-manage https permit //允许通过https访问

[USG6000V1-GigabitEthernet0/0/0] service-manage ping permit //允许ping测试

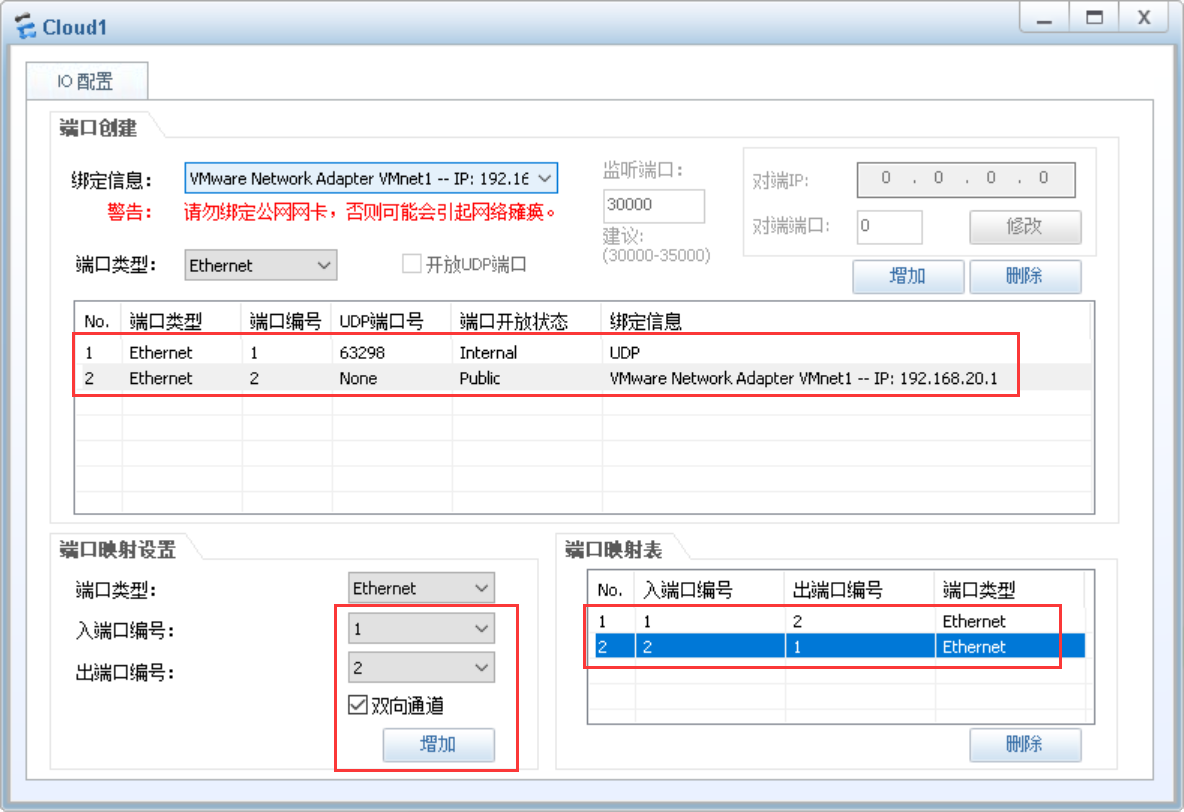

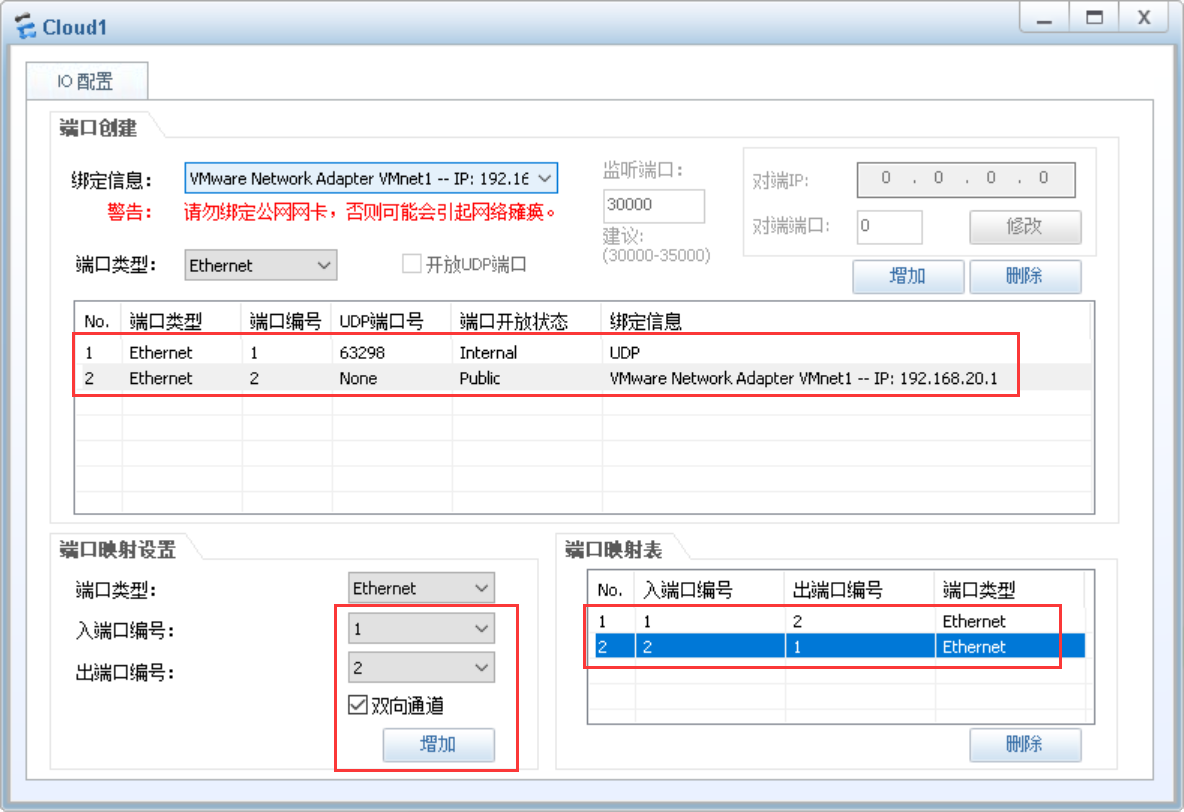

3) 配置Cloud(网云)

4) 连接Cloud (网云) E0/0/1接口和防火墙GE0/0/0接口注:G0/0/0接口用于Web方式管理防火墙,默认IP192.168.0.1/24

5)在物理机浏览器https://192.168.20.100:8443 访问防火墙web页面

1)打开eNSP,添加防火墙USG6000v和Cloud(网云)

2)配置防火墙

Username: admin //默认用户名admin Password: Admin@123 //默认密码 The password needs to be changed. Change now? [Y/N]: y //强制修改密码 Please enter old password: Admin@123 //输入原密码 Please enter new password: admin@123 //输入 新 密码 Please confirm new password: admin@123 //重新输入 新 密码

<USG6000V1> u t m <USG6000V1> sys [USG6000V1] web-manager timeout 1440 // web管理界面超时退出时间 1440分钟 [USG6000V1] int g0/0/0 [USG6000V1-GigabitEthernet0/0/0] ip add 192.168.20.100 24 [USG6000V1-GigabitEthernet0/0/0] service-manage https permit //允许通过https访问 [USG6000V1-GigabitEthernet0/0/0] service-manage ping permit //允许ping测试

3) 配置Cloud(网云)

4) 连接Cloud (网云) E0/0/1接口和防火墙GE0/0/0接口

注:G0/0/0接口用于Web方式管理防火墙,默认IP192.168.0.1/24

5)在物理机浏览器https://192.168.20.100:8443 访问防火墙web页面

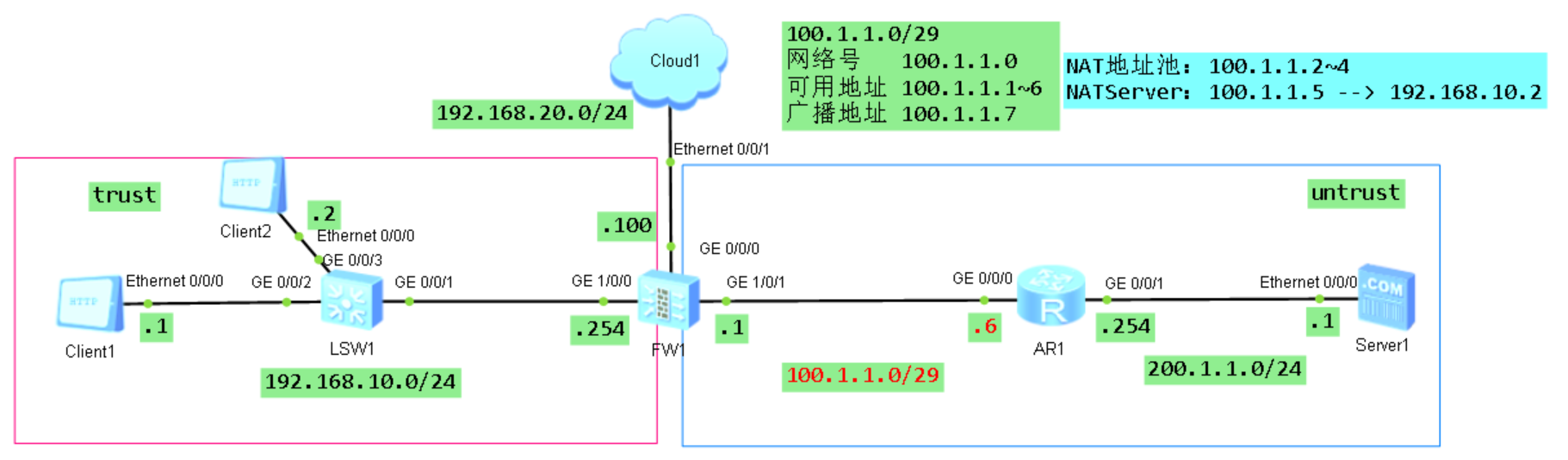

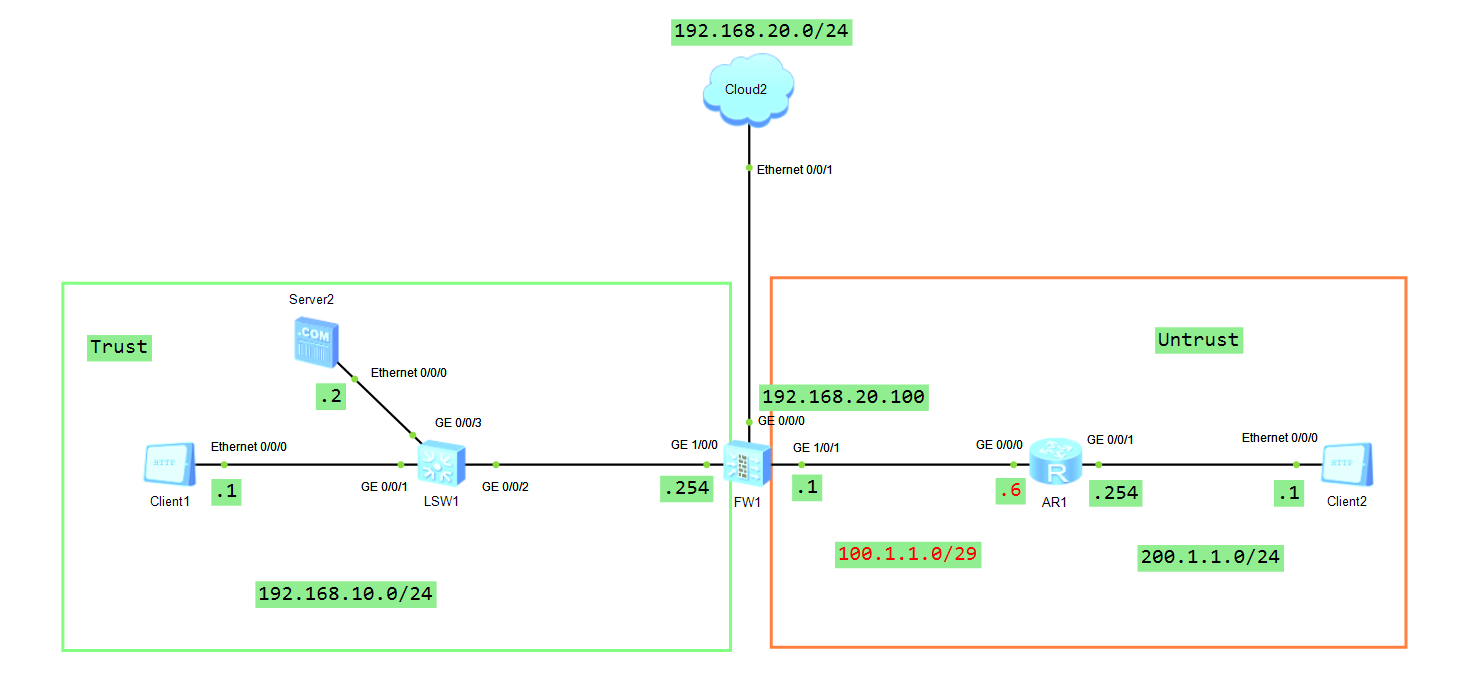

三、配置防火墙(NAT)

1、安全区域Untrust:安全级别5,用于定义互联网流量(外网)

DMZ:安全级别50,用于定义服务器区域(服务器)

Trust:安全级别85,用于定义内网所在区域(内网)

Local:安全级别100,用于定义设备收发的流量(防火墙本身)DMZ(Demilitarized Zone,非军事化区)

起源于军方,是介于严格的军事管制区和松散的公共区域之间的一种部分管制的区域。

防火墙引用了这一术语,指的是一个与内部网络和外部网络分离的安全区域

Local(本地区)

凡是由防火墙主动发出的报文均可认为是从Local区域中发出,凡是需要防火墙响应并处理

(而不是转发)的报文均可认为是由Local区域接收。

Untrust:安全级别5,用于定义互联网流量(外网)

DMZ:安全级别50,用于定义服务器区域(服务器)

Trust:安全级别85,用于定义内网所在区域(内网)

Local:安全级别100,用于定义设备收发的流量(防火墙本身)

DMZ(Demilitarized Zone,非军事化区) 起源于军方,是介于严格的军事管制区和松散的公共区域之间的一种部分管制的区域。 防火墙引用了这一术语,指的是一个与内部网络和外部网络分离的安全区域 Local(本地区) 凡是由防火墙主动发出的报文均可认为是从Local区域中发出,凡是需要防火墙响应并处理 (而不是转发)的报文均可认为是由Local区域接收。

2、配置基于地址池(出接口)的 NAPT需求:企业内网电脑访问外网,实现更高的并发会话,避免出现延迟方案:配置基于地址池的NAPT(如果没有足够的固定公网IP,只能配置基于出接口)

需求:企业内网电脑访问外网,实现更高的并发会话,避免出现延迟

方案:配置基于地址池的NAPT(如果没有足够的固定公网IP,只能配置基于出接口)

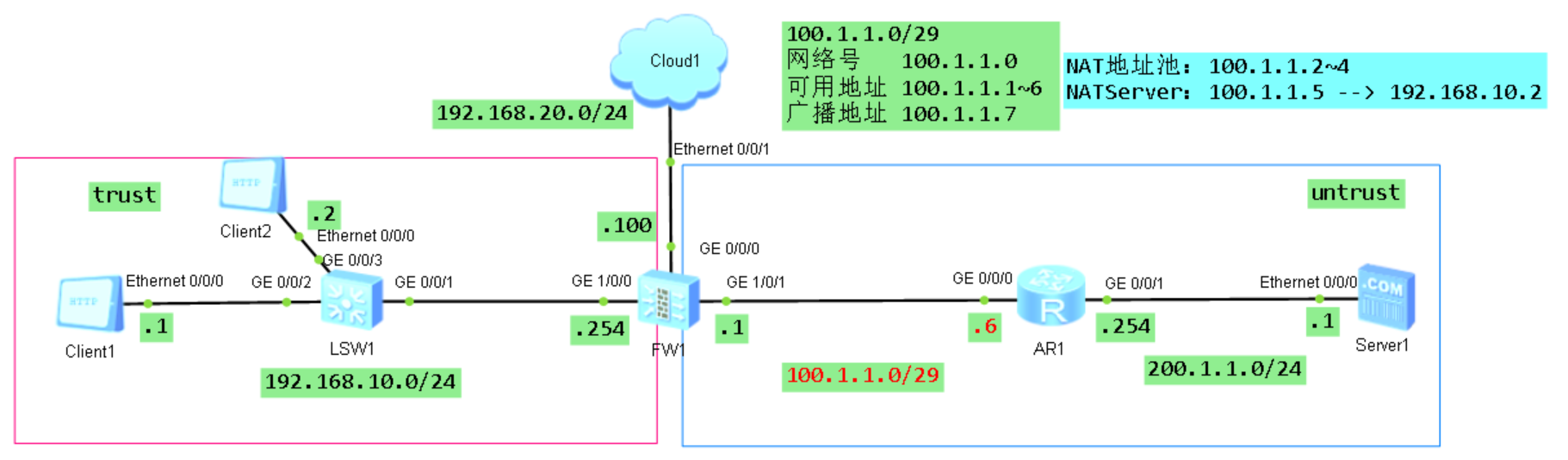

1)配置接口地址和安全区域

2)配置安全策略(内网访问外网)

3)配置NAT策略(先配置NAT池)

4)配置默认路由

5)验证

3、配置NAT Server需求:从企业外网安全的访问内部网络的服务器方案:配置NAT Server1)配置接口地址和安全区域2)配置安全策略(允许外网访问内网,进阶仅访问指定的电脑)3)配置NAT 服务器(明确映射关系,进阶仅映射指定的端口)4)配置默认路由5)验证

需求:从企业外网安全的访问内部网络的服务器

方案:配置NAT Server

1)配置接口地址和安全区域

2)配置安全策略(允许外网访问内网,进阶仅访问指定的电脑)

3)配置NAT 服务器(明确映射关系,进阶仅映射指定的端口)

4)配置默认路由

5)验证

附1:防火墙初始化脚本

附1:完全版命令 admin Admin@123 y Admin@123 admin@123 admin@123 undo terminal monitor system-view sysname FW1 web-manager timeout 1440 // web管理界面超时退出时间 1440分钟 interface GigabitEthernet 0/0/0 ip address 192.168.20.100 24 service-manage https permit //允许通过https访问 service-manage ping permit //允许ping测试 return save y

附2:简版命令 admin Admin@123 y Admin@123 admin@123 admin@123 u t m sys sysn FW1 web-m time 1440 int g0/0/0 ip add 192.168.20.100 24 serv https per serv ping per ret save y

附2 : eNSP防火墙报错解决方案

原因1:

VirtualBox版本太低(5.1.x)或太高(6.x.x)和eNSP不兼容

解决方案:

卸载virtualbox,下载virtualbox 5.2.28,安装此virtualbox

删除c:\用户\当前windows登录用户名\.VirtualBox

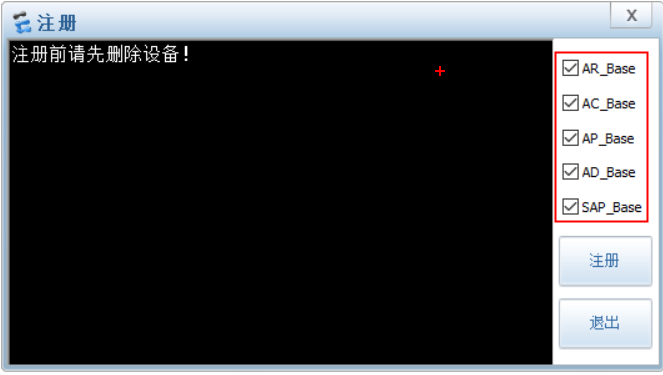

打开eNSP,工具 -- 注册 -- 注册设备

原因2:

Windows和VirtualBox不兼容

解决方案:

1)防火墙一直刷#号

先关闭Windows系统防火墙,重新打开USG6000v看是否解决。

如果不行,关闭USG6000v再打开这样重试几次。

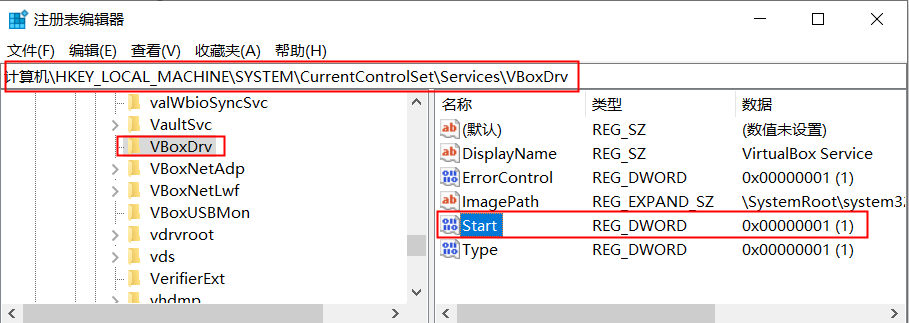

还不行win+r运行regedit打开注册表,把HKEY_LOCAL MACHINE\SYSTEM\CurrentControlSet\Services\VBoxDrv里的start的1改成2,

重启电脑之后再覆盖安装一遍virtualbox

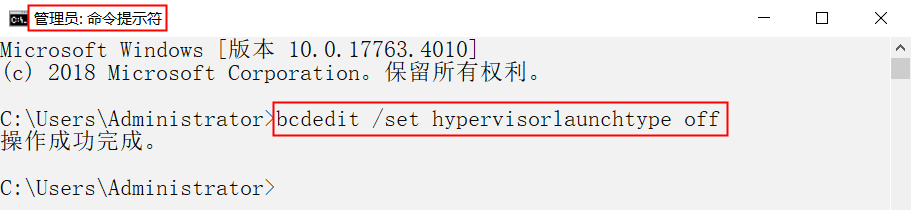

2)Win11中vbox的问题,以管理员命令提示符运行bcdedit /set hypervisorlaunchtype off然后重启电脑

3)把物理网卡禁用,再启动防火墙,成功后再开启物理网卡

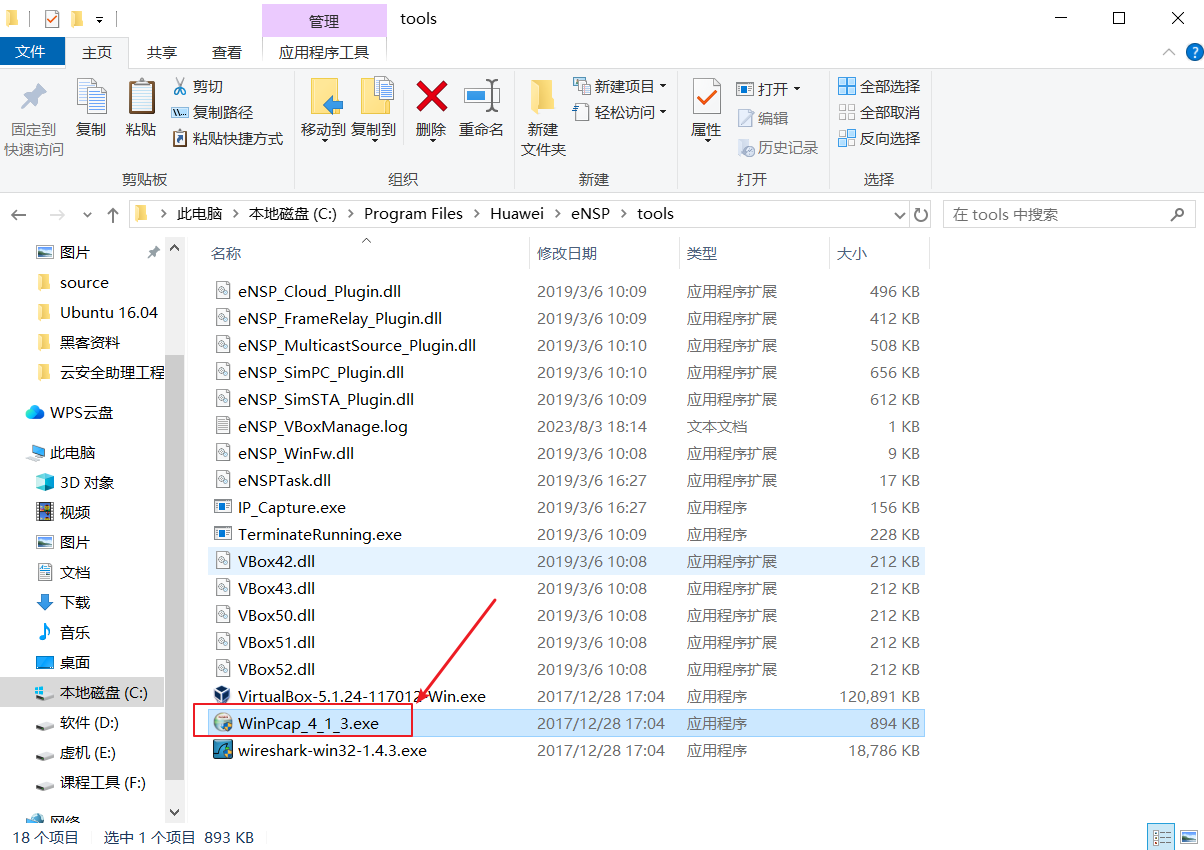

附3 : Cloud找不到VMNET1网卡解决方案

这个问题一般是WinPcap导致的,先卸载WinPcap,再重装一下eNSP安装目录/tools目录下的WinPcap

练习:配置NAT-SERVER,将内部服务器发布出去

0.新建拓扑 1.开启防火墙,做初始化配置 2.连接Cloud云,并且通过物理机访问防火墙web管理界面(在浏览器输入 https://192.168.20.100:8443) 3.按照以上的拓扑搭建企业网络 4.配置防火墙接口 5.配置安全策略 6.配置NAT策略:服务器映射,将192.168.10.2:80 -> 100.1.1.5:80 7.配置静态路由 8.配置Client,Server,路由器IP,网关,子网掩码 9.最终的效果:实现NAT-SERVER,让用户能够通过 访问100.1.1.5:80来访问到内网Server服务器192.168.10.2:80 访问后出现200 ok代表成功