回顾

路由器: 通 防火墙: 控制 华为防火墙默认区域: 1.trust : 信任区 主要对应企业内网 85 2.untrust : 非信任区 主要对应外网/互联网 5 3.local : 本地区域 防火墙本身 100 4.DMZ :非军事化区域 一般存放能够被互联网用户访问的服务器 50 华为防火墙默认的安全策略,所有区域之间都不允许互相访问 如果想要让不同区域互相访问,需要制定安全策略 NAT : 网络地址转换 Easy IP : 基于出接口的网络地址转换 基于地址池的NAT NAT-SERVER:服务器映射 使用哈希算法确保数据的完整性 A:原始数据:123 哈希结果:acedf225 中间:数据被修改 123 -》 223 B:数据:223 哈希结果:efac121 A传过来的哈希值acedf225 与数据不一致 代表此时数据被修改过 VPN:虚拟专用网 特性: 虚拟 专用 VPN解决数据传输的问题: 1.数据被窃听 2.数据被破坏/篡改 3.身份被冒用 IPSec VPN IPSec : 互联网安全协议,一个协议簇 1.AH:确保数据的完整性,消息来源,防重放 2.ESP:提供数据的加密,保证数据的完整,来源 3.SA:提供加密算法,参数... 4.IKE:提供秘钥的生存与交换方式

环境准备

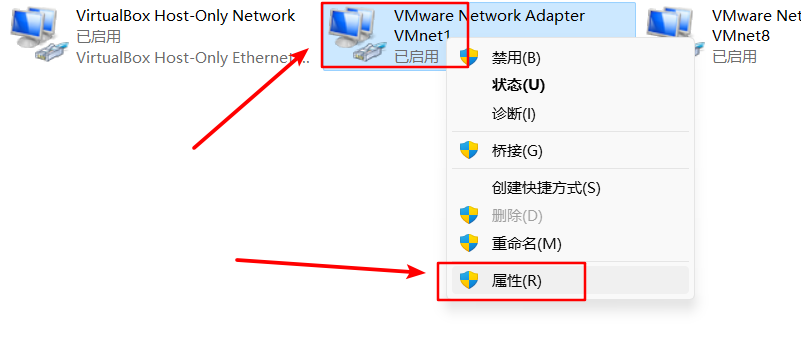

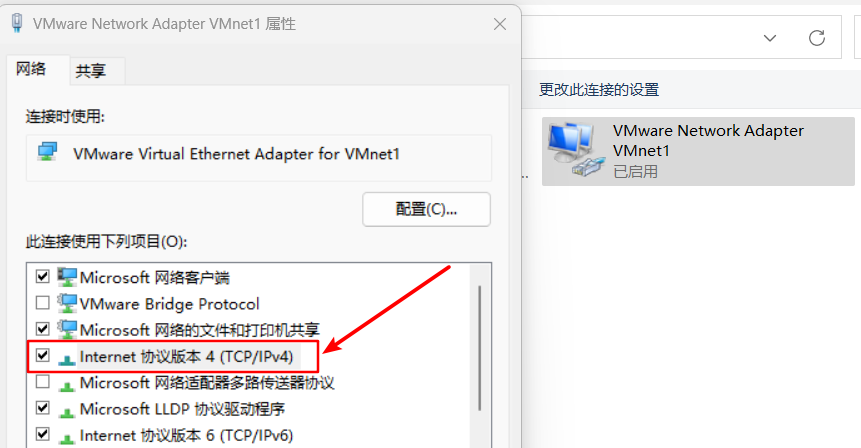

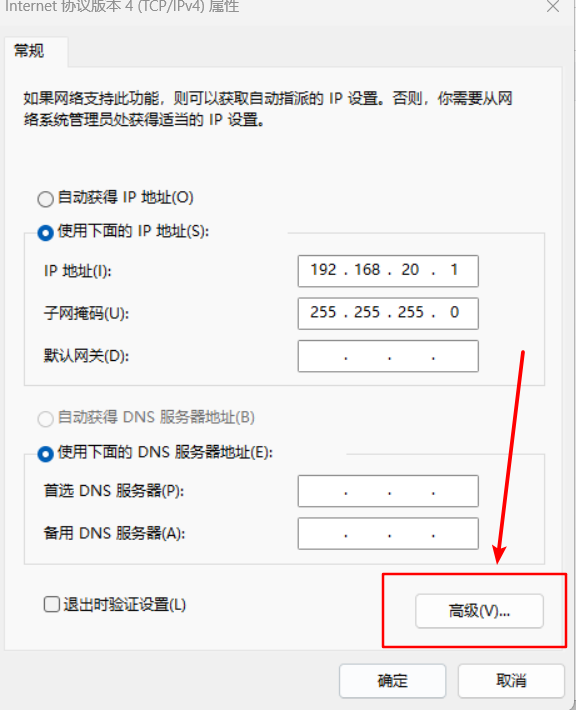

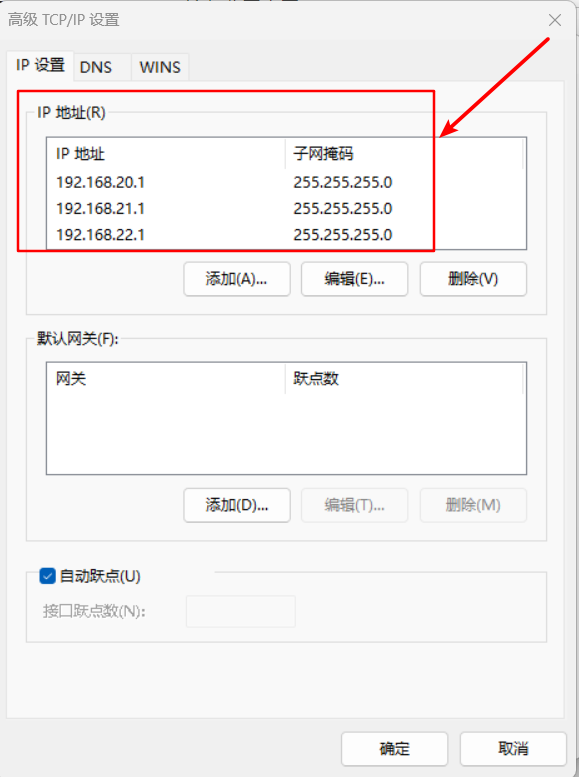

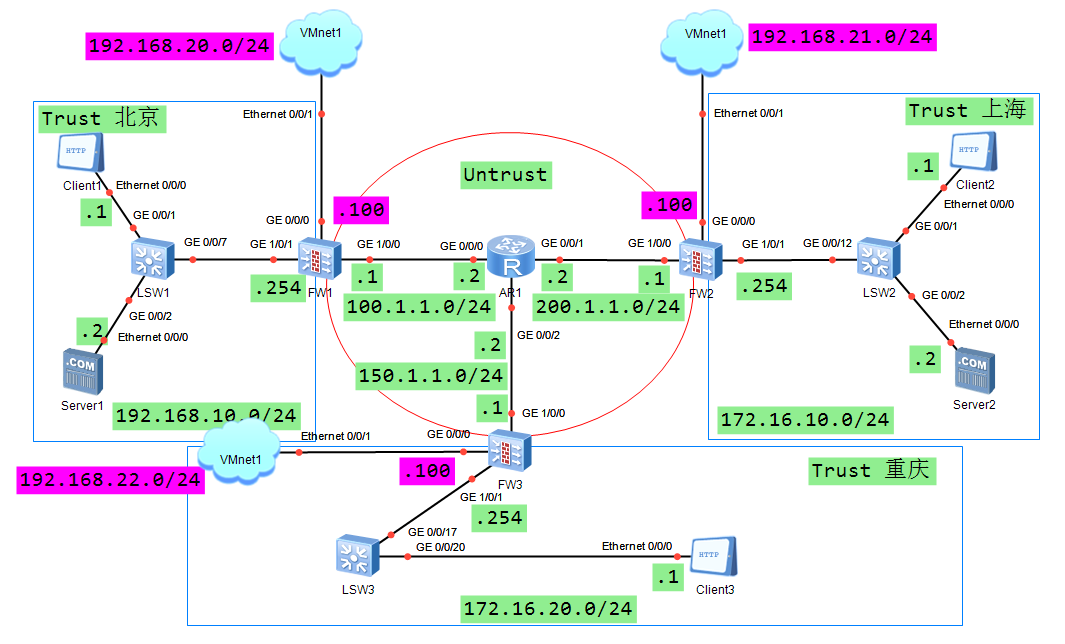

本实验需要用到3个防火墙,3个防火墙分别使用3个不同的网段进行通信 192.168.20.0/24 192.168.21.0/24 192.168.22.0/24 所以实验前先给VMNet1网卡添加3个网址: 192.168.20.1/24 192.168.21.1/24 192.168.22.1/24

防火墙初始化脚本

FW1(北京总部防火墙) admin Admin@123 y Admin@123 admin@123 admin@123 undo terminal monitor system-view sysname FW-BJ web-manager timeout 1440 interface GigabitEthernet 0/0/0 ip address 192.168. 20 .100 24 service-manage https permit service-manage ping permit return

FW2(上海分公司防火墙) admin Admin@123 y Admin@123 admin@123 admin@123 undo terminal monitor system-view sysname FW-SH web-manager timeout 1440 interface GigabitEthernet 0/0/0 ip address 192.168. 21 .100 24 service-manage https permit service-manage ping permit return

FW3(重庆分公司防火墙) admin Admin@123 y Admin@123 admin@123 admin@123 undo terminal monitor system-view sysname FW-CQ web-manager timeout 1440 interface GigabitEthernet 0/0/0 ip address 192.168. 22 .100 24 service-manage https permit service-manage ping permit return

需求与操作(参考tmooc.cn案例)

- 企业需求使员工、分公司通过Internet安全的连到总公司内网服务器

- 需求分析防火墙设备,VPNipsec 分公司网络 到 总公司网络ssl 个人电脑 到 总公司网络

- 实施

配置接口地址和安全区域配置对象(便于后期调用)BJ:192.168.10.0/24SH:172.16.10.0/24FWBJ:100.1.1.1FWSH:200.1.1.1配置安全策略BJ-SH:SH-BJ:FWBJ-FWSH:FWSH-FWBJ:配置路由(默认路由即可)配置ipsec vpn本端接口本端地址:本端防火墙出口IP对端地址:对端防火墙出口IP认证方式:基于密钥

配置接口地址和安全区域配置对象(便于后期调用)BJ:192.168.10.0/24SH:172.16.10.0/24FWBJ:100.1.1.1FWSH:200.1.1.1配置安全策略BJ-SH:SH-BJ:FWBJ-FWSH:FWSH-FWBJ:配置路由(默认路由即可)配置ipsec vpn本端接口本端地址:本端防火墙出口IP对端地址:对端防火墙出口IP认证方式:基于密钥

练习

对照今天的第二个拓扑,完成北京访问重庆和上海内网,上海内网和重庆内网访问北京内网的练习