防火墙初始化脚本

FW1 admin Admin@123 y Admin@123 admin@123 admin@123 undo terminal monitor system-view sysname FW1 web-manager timeout 1440 interface GigabitEthernet 0/0/0 ip address 192.168.20.102 24 service-manage https permit service-manage ping permit return save y

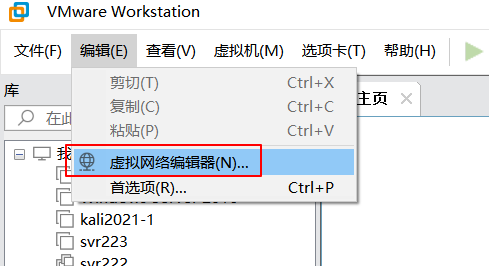

一、准备靶场

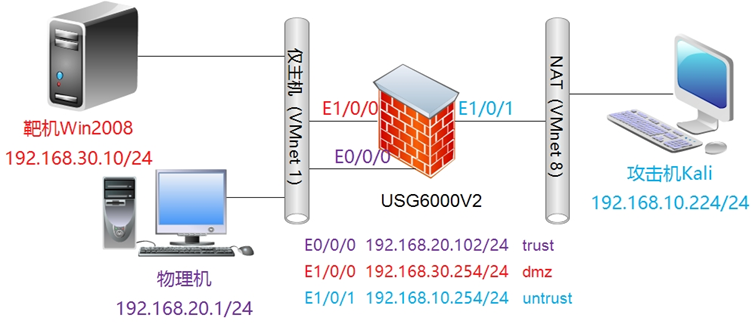

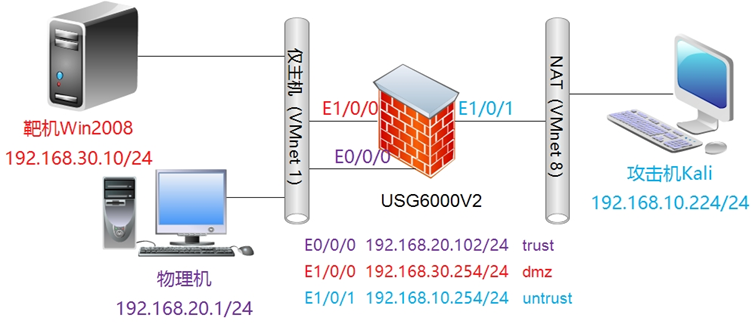

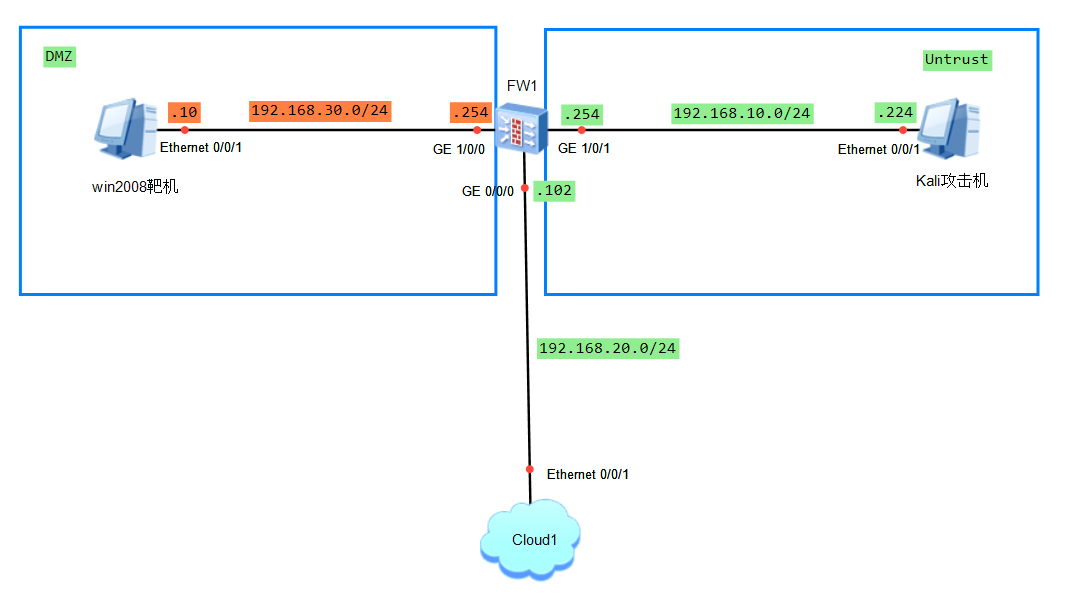

关系图

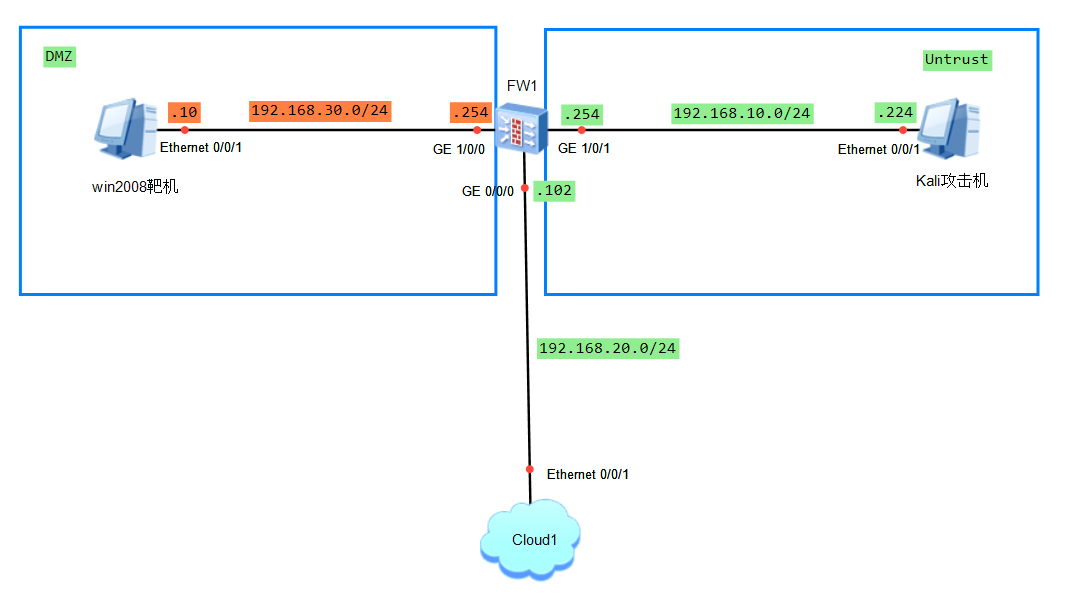

拓扑:

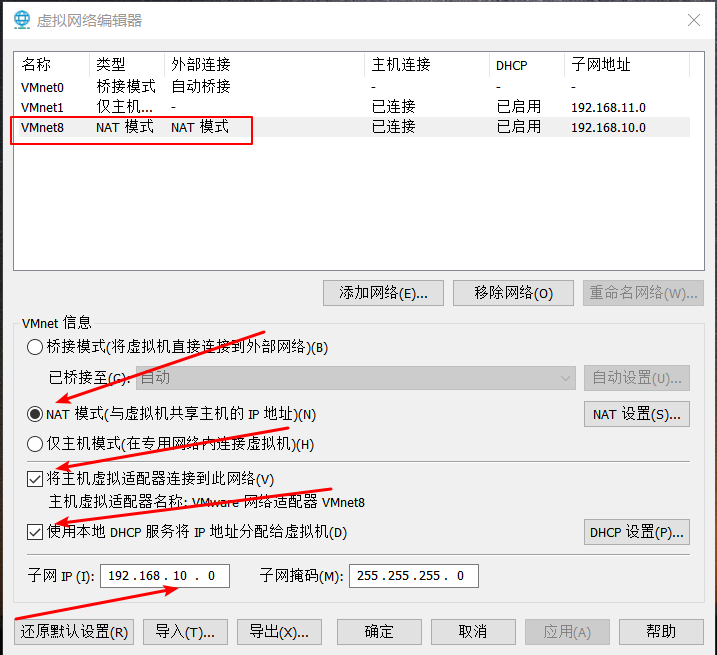

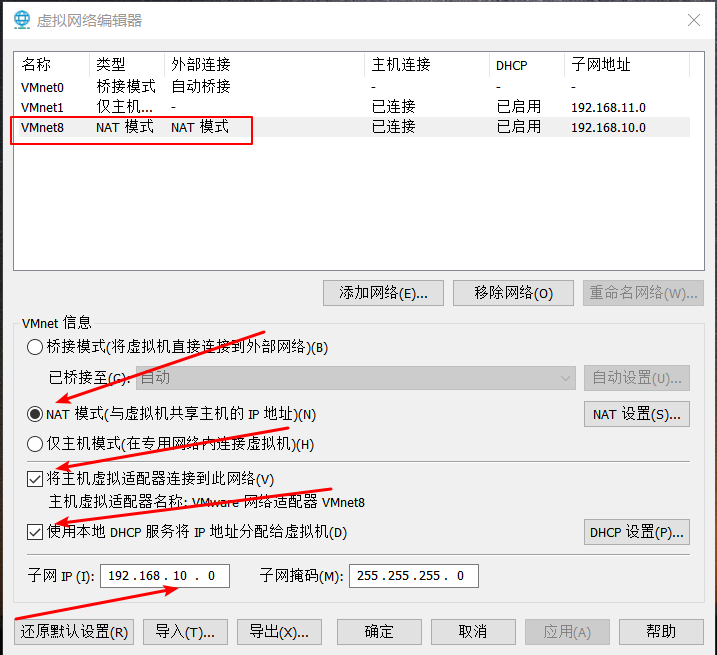

VMNET8:

子网IP设置为192.168.10.0网段

防火墙:解压USG6000-VM.zip防火墙镜像,使用VMware Workstations打开,按下面配置防火墙硬件- 内存:3G(3072MB)

- 处理器:2核

- 网络适配器:自定义(VMnet1仅主机) //接物理机

- 网络适配器2:自定义(VMnet1仅主机) //接靶机

- 网络适配器3:自定义(VMnet8 NAT) //接攻击机

防火墙初始化脚本:admin

Admin@123

y

Admin@123

admin@123

admin@123

undo terminal monitor

system-view

sysname FW1

web-manager timeout 1440

interface GigabitEthernet 0/0/0

ip address 192.168.20.102 24

service-manage https permit

service-manage ping permit

return

save

y

添加untrust区域访问dmz区域的安全策略

win2008靶机(还原快照到"靶机")- 网络适配器:自定义(VMnet1仅主机)

- 内存:512M

- IP:192.168.30.10/24 网关 192.168.30.254

kali攻击机- 网络适配器:自定义(VMnet8 NAT模式)

- 内存:512M

- IP:192.168.10.224/24 网关 192.168.10.254

结果:kali攻击机可以ping通靶机如果不通,防火墙接口 1/0/0 1/0/1 停用并启用,再尝试

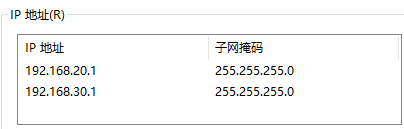

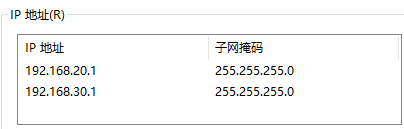

VMNET1:

保留IP地址 : 192.168.20.1

添加IP地址 : 192.168.30.1

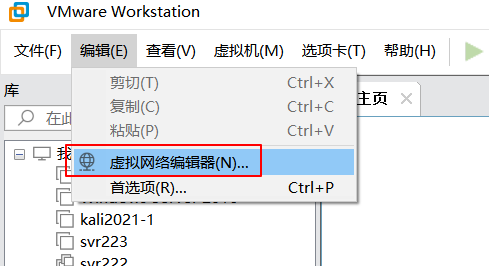

VMNET8:

子网IP设置为192.168.10.0网段

防火墙:

解压USG6000-VM.zip防火墙镜像,使用VMware Workstations打开,按下面配置防火墙硬件

防火墙初始化脚本:

admin Admin@123 y Admin@123 admin@123 admin@123 undo terminal monitor system-view sysname FW1 web-manager timeout 1440 interface GigabitEthernet 0/0/0 ip address 192.168.20.102 24 service-manage https permit service-manage ping permit return save y

添加untrust区域访问dmz区域的安全策略

win2008靶机(还原快照到"靶机")

kali攻击机

结果:kali攻击机可以ping通靶机

如果不通,防火墙接口 1/0/0 1/0/1 停用并启用,再尝试

二、单包攻击和防御

单包攻击是常见的DOS(拒绝服务攻击)

1、扫描类攻击和防御

扫描存活主机 :nmap -sP 192.168.30.0/24

扫描开放的端口:nmap -sS 192.168.30.10

防御:开启防火墙"扫描类攻击防范",开启"黑名单"

限制绕过:nmap —max-rate n :n为每秒发包数量,如果此数量在防火墙限制的发包数量以内,则能绕过防火墙限制

nmap -sP 192.168.30.0/24 --max-rate 30 nmap -sS 192.168.30.10 --max-rate 30

2、畸形报文LAND攻击

攻击者伪造源IP地址和目标IP地址都是被攻击者的IP地址报文,消耗目标主机资源

# hping3 192.168.30.10 -p 445 -S -a 192.168.30.10 --flood -p 指定端口 -S 发送SYN报文 -a 伪造源地址 --flood 泛洪

防御:开启防火墙的“畸形报文攻击防范”,勾选 LAND

3、畸形报文“泪滴攻击”

攻击者向目标主机发送损坏的数据包(比如超大的数据包),消耗目标主机资源

# hping3 192.168.30.10 -p 445 -S -d 666666 --flood -d 指定数据包大小

防御:开启防火墙的“畸形报文攻击防范”,勾选 Tear droop

4、畸形报文“IP欺骗攻击”

攻击者向目标主机发送大量伪造源IP地址的数据包,使目标主机无法追溯从而消耗其资源

# hping3 192.168.30.10 -p 445 -S --rand-source --flood --rand-source 伪造随机源IP地址

防御:开启防火墙的“畸形报文攻击防范”,勾选 “IP欺骗攻击防范”

三、流量攻击和防御

流量攻击一般指DDoS(分布式拒绝服务攻击),包括SYN Flood、UDP Flood、ICMP Flood、DNS Flood、HTTP Flood等。

1、SYN Flood攻击和防御

攻击者利用僵尸网络(大量肉鸡)向攻击目标发送大量的SYN半连接报文,以消耗目标主机资源

# hping3 192.168.30.10 -S -p 80 --rand-source --flood

防御:

设置防御模式“清洗”,监控外网接口G1/0/1

启用SYN Flood源探测,设置阈值20(阈值可以配置防火墙自动学习)

2、UDP Flood攻击和防御

攻击者利用UDP面向无连接尽快处理数据包特性,发送大量的UDP数据包供目标主机处理,以消耗目标主机资源

# hping3 192.168.30.10 --udp -p 80 --rand-source --flood

防御:启用UDP Flood限流,设置阈值5 Mbps

3、ICMP Flood攻击和防御

攻击者发送大量的ping包,以消耗目标主机资源

# hping3 192.168.30.10 --icmp -p 80 --rand-source --flood

防御:启用ICMP Flood限流,设置阈值5 Mbps

附:软件

1.USG6000-VM.zip

2.Wireshark_v3.2.1.zip

练习

一.扫描类攻防练习 1.对win2008发起扫描类攻击 扫描网段 扫描开启的端口 2.使用防火墙进行防御,再次发起nmap扫描攻击,查看防御效果 3.手动指定nmap的扫描速率,绕过防火墙对扫描类攻击的限制 4.人工检查防火墙流量日志,分析哪台主机在扫描我的win2008 二.其他单包攻击的攻防 1.发起一次LAND攻击 2.在防火墙的流量日志进行人工分析 3.手动将攻击者的IP放进黑名单,并在防火墙开启LAND防御 4.发起一次teardrop攻击,直接在防火墙上进行防御,查看防御效果 三.流量攻击攻防 1.SYN flood 2.UDP flood 3.icmp flood 以上攻击在kali中发起,并且在win2008查看攻击效果 在防火墙中设置三种泛洪攻击的防御

任务

准备openEuler服务器